La sécurité, le défi à relever

Des chercheurs se penchent sur les nouvelles politiques de sécurité qu’exige le fonctionnement du cloud.

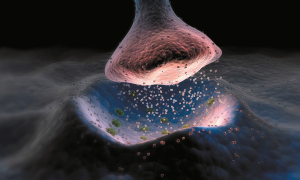

Confier ses données à un nuage, ça allège la façon de travailler. Mais cela ajoute un poids nouveau : celui de la méfiance. Qui m’assure que mon fournisseur ne va pas aller fouiner dans mes données ? Comment être sûr que ceux qui partagent les mêmes serveurs que moi ne vont pas y avoir accès ? Autant de questions qui freinent encore les entreprises, et sur lesquelles travaillent des chercheurs de Télécom Bretagne. « Le domaine de confiance, c’est-à-dire la “zone à sécuriser” s’élargit, explique Frédéric Cuppens, chercheur dans l’équipe Sfiis(1). Au sein d’une entreprise, on sait faire face aux questions de confidentialité, de traçabilité, de gestion des identités. Mais dans le cloud, cela devient plus complexe. »

Faciliter le partage de données

D’un côté, il faut gérer la confiance entre l’utilisateur et le fournisseur. « Il faut trouver un moyen pour que l’entreprise puisse définir sa propre politique de sécurité, et s’assurer qu’elle soit fidèlement appliquée. Qu’elle n’ait pas juste le choix entre trois options proposées par le fournisseur. » Et lorsque plusieurs entreprises utilisent le même cloud, il faut prendre en compte les possibles interactions. « Cela peut s’avérer très pratique pour des entreprises qui ont l’habitude de travailler ensemble, ajoute Nora Cuppens, de la même équipe de recherche, cela facilite le partage de données. Mais il faut définir une véritable politique d’interopérabilité : sous quelles conditions une personne de l’entreprise A peut-elle avoir accès à l’entreprise B ? Et comment identifier ces personnes ? » La gestion des identités - qui englobent les noms d’utilisateur et les mots de passe utilisés dans l’entreprise - est en effet une chose complexe. « Quand on sait qu’un employé peut avoir six ou huit mots de passe... s’il les écrit sur un papier au dos de son clavier, ça n’est pas terrible. Et il ne faut pas que le cloud en rajoute ! »

Le même langage

Les chercheurs mènent donc des expériences, sur une plate-forme baptisée Protekto, mise au point avec l’entreprise bretonne Swid. « Nous testons, par exemple, un système qui repose sur un certificat unique délivré par un organisme extérieur, ajoute la chercheuse, qui permettrait d’identifier la personne sans connaître ses mots de passe. Cela peut être basé sur son statut, son expérience, son domaine de compétence. Mais pour que cela fonctionne entre deux entreprises, il faut d’abord qu’elles aient le même langage : un chef de projet ne correspond pas nécessairement au même statut partout. Il faut définir des concepts communs. » Et toutes ces exigences nouvelles ont des conséquences techniques sur le fonctionnement du cloud.

L’autre aspect de la sécurité, c’est la protection des données elles-mêmes. « Une entreprise peut choisir de les chiffrer, poursuit Frédéric Cuppens, si elle n’a pas confiance en son fournisseur, par exemple. Mais il faut qu’elle puisse continuer à travailler sur le cloud, car si elle doit les rapatrier pour les déchiffrer avant de les traiter, autant les garder en interne ! » Il faut donc développer des applications en conséquence. Il est possible de chiffrer les requêtes également, pour ne laisser aucun indice... Autant de problématiques qui occupent les chercheurs. « Ces politiques de sécurité pourraient aussi concerner le grand public, conclut Nora Cuppens, sur les réseaux sociaux, par exemple, qui posent des problèmes similaires au cloud. Mais il faudrait que cela soit automatisé, pour limiter l’investissement personnel. Nous avons travaillé sur un réseau social open source et nous y avons déployé certains modules de sécurité, que nous avons mis au point, qui permettent à chaque utilisateur de déployer sa propre politique de protection de ses données. » Une solution pour éviter de laisser traîner des informations trop personnelles dans l’immensité de la toile.

(1) Sfiis : Sécurité, fiabilité, intégrité de l’information et des systèmes.

Frédéric Cuppens Tél. 02 99 12 70 31 frederic.cuppens [at] telecom-bretagne.eu (frederic[dot]cuppens[at]telecom-bretagne[dot]eu)

Nora Cuppens Tél. 02 99 12 70 51

nora.cuppens [at] telecom-bretagne.eu (nora[dot]cuppens[at]telecom-bretagne[dot]eu)

TOUT LE DOSSIER

du magazine Sciences Ouest